Das musst du wissen

- Myriam Dunn Cavelty vom Zentrum für Sicherheitsstudien der ETH Zürich ist eine führende Cyber-Expertin.

- Sie sagt, dass strategisch politische Cyberangriffe, etwa auf Elektrizitätswerke, bisher kaum grosse Effekte hatten.

- Wir alle sollten daher überdenken, was wir als Gefahr erachten, ist die Expertin überzeugt.

Diesen Diamant-Beitrag schenken wir dir, weil er uns am Herzen liegt. ❤️

Dieser Beitrag enthält wichtige Inhalte, die wir einem möglichst breiten Publikum unentgeltlich zur Verfügung stellen wollen. Zu weiteren relevanten Inhalten erhältst du Zugang mit einer Membership. So hilfst du uns auch, weitere exzellente Geschichten zu schreiben, und machst es möglich, dass higgs als erstes unabhängiges Magazin für Wissen werbefrei bleibt. Werde jetzt Member – den ersten Monat schenken wir dir.

Frau Dunn Cavelty, die Schweizer Bevölkerung hat gemäss Umfragen beim Thema Digitalisierung am meisten Angst vor Cyberbedrohungen. Ist das übertrieben?

Es kommt auf die Perspektive an. Werden in einer Firma oder einer Gemeinde sensible Daten gestohlen, kann das für die Betroffenen problematisch sein. Gesamtgesellschaftlich ist es aber kein riesiges Problem. Schreckensszenarien, bei denen beispielsweise ein Land durch einen Internet-Krieg in die Knie gezwungen wird, das gibt es wirklich nur in Hollywoodfilmen.

Myriam Dunn Cavelty

Trotzdem sind Hacker immer wieder Thema, wenn es um den Ukraine-Krieg geht. Wie gefährlich schätzen Sie russische Hacker ein?

Hier muss man sehr genau unterscheiden, welche Tätigkeiten gemeint sind. Denn es gibt sehr gefährliche russische Hacker, die bei den Nachrichtendiensten angesiedelt sind. Aber die meisten sind eher im kriminellen Bereich und damit weniger gefährlich.

Aus der Ukraine hören wir aber von digitalen Szenarien des Schreckens, die möglich sein sollen. Sehen Sie das nicht so dramatisch?

Vor der Invasion sagte man, dass dies nun der erste wirkliche Cyberkrieg werde. Das ist aber nicht eingetreten. Seit dreissig Jahren schon haben wir Angst vor gehackten Atomkraftwerken, die in die Luft fliegen. Aber auch so etwas ist nie eingetreten: Wir sollten überdenken, was wir als Gefahr erachten. Allein mit Software ein Atomkraftwerk so zu manipulieren, ist schlichtweg nicht möglich. Es gibt andere Infrastruktur, bei der man etwas machen kann, vor allem stören, zum Beispiel ein Netzwerk für eine Zeit lang lahmlegen. Aber eine Zerstörung wird es nie geben.

In Russland gibt es Heerscharen von Menschen, die mindestens seit der Annexion der Krim 2014 üben konnten. Und trotzdem sind sie nicht fähig, ein Atomkraftwerk in die Luft zu jagen, einen Staudamm oder ein Elektrizitätswerk lahmzulegen?

Schon länger beobachten wir sehr viel russische Aktivität, zuerst in Georgien, danach in der Ukraine. Aber die Effekte sind am Ende nicht so gross. Tatsächlich gab es schon Angriffe auf das Elektrizitätsnetzwerk in der Ukraine, gerade erst wurde wieder einer gestartet. Die ukrainische Cyberabwehr hat den Angriff aber abgewehrt. Die Schadsoftware wurde gefunden und neutralisiert.

Die Liste der Berichte über russische Software-Sabotage ist lang: 2016 hat der russische Geheimdienst Blackouts bei mehreren Elektrizitätswerken verursacht. 2017 verursachte der Angriff «NotPetya» auf verschiedenen Computersystemen weltweit Milliardenschäden. Im gleichen Jahr wurden von der russischen Armee Angriffe auf petrochemische Anlagen in Saudi-Arabien ausgeführt. Spielen Sie das herunter?

Nein, das tue ich nicht. Die Frage ist, was geplant wurde, was gemacht wurde und was erreicht wurde. Der Angriff von 2015 etwa hat nur wenige Stunden gedauert. Davon hat in der Ukraine kaum jemand etwas mitbekommen, weil Stromausfälle sowieso an der Tagesordnung waren. Wenn man den Krieg betrachtet, und die grauenhaften Dinge, die da physisch passieren, ist dieser Effekt verschwindend klein. Ähnliches hört man sehr häufig in der Cyber-Debatte: Wir meinen, der Hack, also das Eindringen in ein Netzwerk, sei bereits der Erfolg. Aber das stimmt nicht. Gerade wenn wir über diese strategisch-politischen Dinge sprechen, sind ganz andere Ziele dahinter und die werden nicht erreicht.

Welche Ziele?

Das wäre dann zum Beispiel das Zerstören, oder jetzt im Falle der Ukraine, das Stören des Netzes, aber nicht nur für eine halbe Stunde, sondern nachhaltig. Das wäre ein Effekt, der kriegerisch Sinn machen würde. Aber kleine Effekte machen mehr Angst, als dass sie wirklich einen kriegsähnlichen Effekt haben.

Das Ziel ist also, Angst zu verbreiten?

So funktionieren Cyberangriffe wahrscheinlich am besten, ja. Diese sogenannte Subversion, also durch die Destabilisierung des Gegners Angst zu schüren, ist eine uralte Taktik der Geheimdienste. Unsere eigene Verwundbarkeit wird ausgenutzt und die Gesellschaft damit über die Dinge, die uns wichtig erscheinen, destabilisiert.

Läuft der Cyberkrieg vielleicht auf einer ganz anderen Ebene, indem nämlich Wahlen beeinflusst werden oder Regimes an die Macht gebracht werden? Es gibt beispielsweise diverse Berichte von russischer Einflussnahme auf US-amerikanische Wahlen.

Dieser Fall ist sehr interessant. Wir wissen nicht, welchen Effekt solche Hack-and-Leak-Operationen, bei denen Daten gestohlen und veröffentlicht werden, hatten. Zumindest wissenschaftlich lässt sich das nicht messen. Wahrscheinlich hatten die amerikanische Wahldebatte und Donald Trump selber sogar den grösseren Effekt als die Operationen. Denn häufig sind die primären Effekte sehr klein – nicht aber die sekundären. Also die Reaktion eines politischen Systems, die Reaktion in den Medien – das sind die Orte, an denen wirklich etwas geschieht, wo zum Beispiel Ängste geschürt werden.

Man konnte lesen, dass kurz vor der russischen Invasion in die Ukraine tausende Twitter-Accounts geschaffen wurden. Manche davon produzieren pro Tag tausend Tweets. Dahinter steckt Computersoftware. Russland hat offenbar Interesse daran, täglich Millionen regierungsfreundlicher Nachrichten im Netz zu platzieren. Wozu?

Diese Strategie können wir schon seit 2014 beobachten. Gerade in den sozialen Medien ist das heutzutage aber wohl nicht mehr ganz so effektiv, wie es noch vor vier, fünf Jahren war. Denn heute sind wir viel stärker sensibilisiert und auch die sozialen Netzwerke selbst regieren darauf. Doch genau darin besteht die Taktik dieser Massen-Tweets: Sie zwingt den Gegner, darauf zu reagieren. Sie setzt Themen, die bei uns dann besprochen werden müssen: Könnte es sein, dass sich Giftwaffen-Labore in der Ukraine befinden, wie behauptet wird? Könnte es sein, dass die Toten auf der Strasse Schauspieler sind? Das kann man nicht ignorieren. In der heutigen Gesellschaft geht es immer darum, wer die Aufmerksamkeit hat. Da es nur Platz für eine beschränkte Zahl an Themen gibt, kann man so den Diskurs lenken.

«Hacker zu sein war schon immer politisch.»

Gemäss neuesten Zahlen haben sich auf ukrainischer Seite 300 000 Hacker in einer Telegram-Gruppe zusammengeschlossen. Ist das auch einfach PR?

Nein, auch das ist nichts Neues. Hacker zu sein war schon immer politisch. Auch schon im Kosovo-Konflikt gab es Hacker-Gruppierungen, die politisch wurden. Das kann sehr effektiv sein. Bereits wurden beispielsweise bei einigen sogenannten Hack-and-Leak-Operationen russische Personendaten gestohlen und veröffentlicht.

Ist es realistisch, wenn dort behauptet wird, man hätte die Daten von Oligarchen angezapft?

Das ist auf alle Fälle realistischer, als ein Atomkraftwerk in die Luft zu sprengen. Denn egal wo wir sind, wir lassen überall Daten zurück – unsere Privatsphäre ist nicht sicher. Einer Nachrichtenmeldung zufolge konnte jemand aufgrund von Lieferservice-Daten Geheimdienst-Operateure identifizieren. Das ist eine neue Dimension: Was früher nur die staatlichen Nachrichtendienste überwachen konnten, kann heute auch von nichtstaatlichen Akteuren gemacht werden.

Gemäss Bundesamt für Statistik wurden 2021 in der Schweiz 30 351 digitale Straftaten begangen. Die wahre Bedrohung liegt also mehr in der Cyberkriminalität?

Ja. Anders als bei der staatlichen Spionage, die im Verborgenen geschieht und selten ist, kommt es bei der Cyberkriminalität früher oder später zu Schäden, das heisst, wir bemerken sie und können den Schaden beziffern. Aber die Cyberkriminalität ist nicht nur sichtbarer, sie ist auch sehr viel einfacher durchzuführen als komplexe Operationen.

Also sichere Passwörter einrichten?

Passwörter sind ein Klassiker. Dass gerade im Internet der Dinge, wo Gegenstände mit dem Internet vernetzt sind, sehr viele Passwörter nicht geändert werden, ist haarsträubend und schlicht fahrlässig. Da muss man sich nicht wundern, wenn sie gehackt werden. Es ist, als ob Sie Ihr Haus erleuchten und ein Banner aufhängen: «Ich bin nicht zuhause, bitte komm rein.»

«Wir sprechen gerne von diesen grossartigen aufwendigen Hacks, aber davon gibt es wenige. Die meisten Angriffe passieren dort, wo die Leute einfach nicht verantwortungsbewusst sind.»

Gemäss einer Umfrage verschicken fast fünfzig Prozent aller deutschen Unternehmen hochsensible Daten via E-Mail.

Wir sprechen gerne von diesen grossartigen aufwendigen Hacks, aber davon gibt es wenige. Die meisten Angriffe passieren dort, wo die Leute einfach nicht verantwortungsbewusst sind. Unverschlüsselte Daten versenden, Passwörter auf Post-its schreiben und auf den Computer kleben. Auch das ist ein Klassiker: Die Putzfrau liest das Passwort ab – das Hacken dahinter ist dann banal.

Wie funktioniert denn eigentlich Hacking?

Es gibt ganz unterschiedliche Formen und ganz unterschiedliche Schwierigkeitsgrade von Hacking. Von Bewegungen wie Anonymous kennen wir etwa die sogenannten DDoS-Attacken (Distributed Denial-of-Service): Dabei wird ein Server mit ganz vielen Anfragen überflutet. Da kann praktisch jeder mitmachen und zum Beispiel einen russischen Server zum Erliegen bringen. Dafür muss man nur ein Programm herunterladen.

Ist das legal?

Zuhause auf meinem Computer darf ich machen, was ich will. Illegal ist erst der Angriff im Netz. Sehr viele Hacker auf der guten Seite, die uns schützen, benützen genau die gleichen Techniken wie Kriminelle. Wenn also eine Firma jemanden anstellt, um zu schauen, wie gut ihre Netzwerke geschützt sind, verwendet er oder sie die gleichen Tools wie jemand, der einen Angriff versucht.

Und die schwierigen Hacks?

Die sind vor allem zeitintensiv. Dass jemand, wie im Film ein paar Tasten drückt und ein System sofort knackt – so funktioniert es in der Realität nicht. Viele der grossen staatlichen Hacks dauern Monate, teilweise Jahre, bis die Schadsoftware tatsächlich einen Effekt erzielt. Und sehr häufig beginnt es gar nicht mit Hacken, sondern mit Social Engineering, also psychologischen Tricks, um Menschen zu beeinflussen. Das können banale Versuche sein, jemanden reinzulegen, beispielsweise indem man bei einer Firma anruft, sich als jemand anderes ausgibt und so versucht, an Informationen zu kommen. Aber auch das physische Eindringen in ein Gebäude, um zu den Servern zu gelangen, gehört zum Hacker-Handwerk. Es gilt den richtigen Punkt im System zu finden, an dem die wertvollen Daten liegen. Das kann Monate dauern. Bei den grösseren staatlichen Cyberoperationen sind daran gut und gerne fünfzig Leute beteiligt.

Ein Mann, der für eine Cybersicherheitsfirma hackt, behauptet: «Wir kommen überall rein.» Ist das ein Bluff?

Nein, das stimmt. Kriminelle, die an Geld kommen wollen, werden nicht ewig probieren, es muss sich auch lohnen. Aber staatliche Hacker können so etwas: Wenn sie nur genügend lang probieren, kommen sie überall rein.

Wer ist das häufigste Opfer? Firmen oder Privatpersonen?

Bei Privatpersonen ist Kreditkartenbetrug sehr häufig. Sonst sind vor allem kleine und mittlere Unternehmen stark betroffen. Sie haben häufig nicht das Personal für eine sichere Infrastruktur. Schon seit ein paar Jahren sind Angriffe mit sogenannter Ransomware hoch im Kurs: Dabei verschlüsseln Hacker interne Unternehmensdaten. Und nur gegen die Zahlung eines Lösegelds bekommt die Firma ihre Daten zurück. Das ist in den letzten Jahren zu einem sehr grossen Problem geworden. Die Kriminellen passen sich dabei schnell an: Sie schauen beispielsweise, ob ein Unternehmen versichert ist. In solchen Fällen zahlt die Versicherung dann das Lösegeld – daher attackieren die Hacker genau diese Firmen.

«Viele der grossen staatlichen Hacks dauern Monate, teilweise Jahre, bis die Schadsoftware tatsächlich einen Effekt erzielt.»

Dann ist es bei Cyberabwehr so, wie mit der Doping-Abwehr – man hinkt immer hinterher?

Kriminelle sind sehr kreativ, weil sie Geld verdienen wollen. Unterdessen gibt es aber auch Sicherheitslösungen, die nicht mehr nur reaktiv sind. Ist beispielsweise der normale Datenfluss in einer Firma bekannt, können abnormale Aktivitäten des Servers schnell erkannt werden. Das heisst: Auch die Lösungen sind heute besser und man hinkt nicht mehr hinterher.

Die Bekämpfung von Cyberkriminalität kann auch übers Ziel hinausschiessen. Bundesrätin Viola Amherd musste eingestehen, dass der Nachrichtendienst des Bundes von 2015 bis 2021 hundertmal illegal operiert hat, also geltendes Recht verletzt hat, weil er zum Beispiel Aktivitäten von Hacker-Servern aufgezeichnet hat. Wie kann es sein, dass ein Nachrichtendienst illegal operiert?

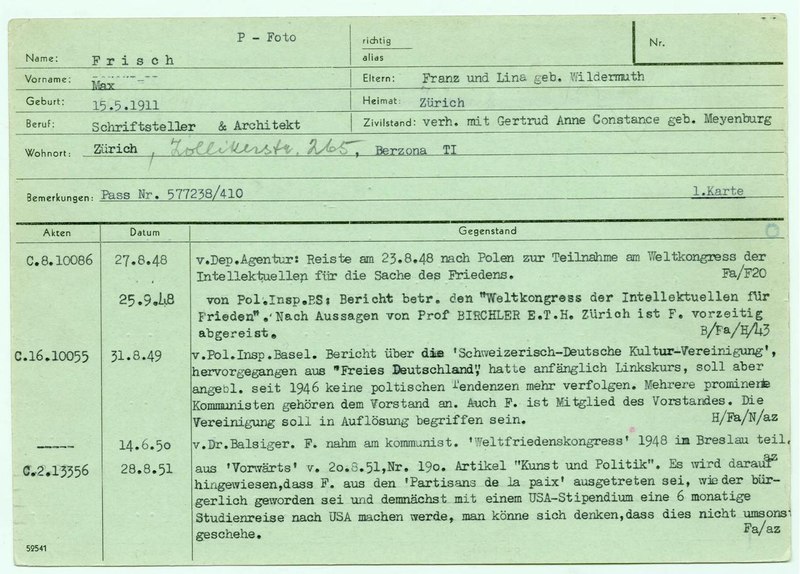

Seit ein paar Jahren haben wir eine Gesetzgebung, die das eigentlich relativ klar regelt. Das Problem im Cyber-Bereich ist aber, dass die Offense-Defense-Frage nicht so leicht zu beantworten ist. Das heisst, dass man teilweise Wissen über die gegnerischen Netzwerke braucht, um überhaupt eine Gefahr zu sehen. Genau da passiert es dann, dass gesetzliche Grenzen überschritten werden. In Demokratien ist es darum nach wie vor unglaublich wichtig, dass wir eine gute Überwachung des Nachrichtendienstes haben. Denn die Gefahr, dass dort Dinge passieren, die der Demokratie schaden, ist gross. Das ist quasi in der Natur des Nachrichtendienstes. Mit der Fichen-Affäre gabe es in der Schweiz auch bereits Vorfälle, wo so etwas passiert ist. Man muss also sehr genau hinschauen, Erfahrungen sammeln und sicherstellen, dass es keine Kompetenzüberschreitung gibt.

Wikipedia / Schweizer Bundesarchiv

Wikipedia / Schweizer BundesarchivBeinahe eine Million Staatsschutz-Fichen wurden zwischen 1900 und 1990 in der Schweiz angelegt, die man heute im Bundesarchiv finden kann.

Die USA sind in Sachen Cyberabwehr vorausmarschiert. Heute fordern sie von der Europäischen Agentur für Cybersicherheit, dass wir aktiver werden. Wie schätzen Sie das ein? Sind wir zu gutgläubig?

Das ist schwierig zu sagen, denn was heisst aktiv werden? Sollen wir den Schutz verbessern? Das wäre sicher nicht schlecht. Aber den USA geht es nun teilweise auch um die Verknüpfung mit wirtschaftlichen Dingen, wie chinesischen Firmen, die man nicht in den Netzwerken haben möchte.

Eine dieser Firmen ist Huawei. Die USA, damals noch unter Donald Trump, hat den Einsatz von Huawei-Technologie in amerikanischen Systemen verboten: Sie sagen, die Firma sei nahe am chinesischen Staat und es sei wahrscheinlich, dass das Unternehmen seine Daten an den Staat liefert.

Jüngst gab es eine ähnliche Diskussion bei der russischen Anti-Viren-Firma Kaspersky, die auch zu nah am Staat sei. Das zeigt, dass Cybersicherheitsthemen die Tendenz haben, in unglaublich viele zusätzliche Bereiche zu strahlen. In Zukunft wird das noch zunehmen: Mehr Digitalisierung, mehr Vernetzung, mehr Cyber überall.

«Das System der Wissenschaft ist traditionell sehr disziplinär aufgestellt. In der Cyber-Forschung ist aber alles interdisziplinär, weil wir eben in verschiedenen Welten zu Hause sein müssen.»

Die Schweiz hat Huawei für den Ausbau der 5G-Netze nicht verboten. Politischer Gegenwind hat nichts bewirkt.

Eine Grossbank hat mir ihre Strategie erklärt: Sie hängt Hardware verschiedener Anbieter hintereinander, also zum Beispiel Cisco, Huawei und so weiter. Sie gehen davon aus, dass überall irgendwelche Staaten mithören könne – doch mit ihrer Taktik verteilen sie das Risiko einfach. Dank dem amerikanischen Whistleblower Edward Snowden wissen wir, dass sehr viele amerikanische Firmen durchaus Daten mit der Regierung teilen mussten und geteilt haben. Staaten sind im Allgemeinen sehr aktiv im Cyber-Bereich, gerade die, die hier etwas bewirken können.

In einem Vortrag am World Economic Forum 2019 haben Sie gesagt, Sie fordern weniger Aktivität im technischen Umgang mit Daten, sondern mehr im politischen, ökonomischen und sozialen Bereich. Was meinen Sie damit?

Das ist ein Thema, das mich in meiner Forschung antreibt. Es gibt unterdessen sehr viele gute Lehrgänge im Bereich Cybersicherheit. Was uns aber fehlt, sind Schnittstellen-Profile, die verstehen, wie die Technik in verschiedene andere Bereiche reinfunkt. An den Schnittstellen zu Politik und Ökonomie fehlt das Wissen über Cyber-Angelegenheiten – weltweit und auch in der Schweiz.

Und die Forschung ist auch nicht besonders gut aufgestellt.

Das System der Wissenschaft ist traditionell sehr disziplinär aufgestellt. In der Cyber-Forschung ist aber alles interdisziplinär, weil wir eben in verschiedenen Welten zu Hause sein müssen. Weil man so aber schlecht Karriere machen kann, ist es schwierig, Leute zu finden.

Wissenschaft persönlich