Das musst du wissen

- Forschende der ETH Zürich haben vier Sicherheitslücken in der Verschlüsselung des Messengers Telegram gefunden.

- Für Bürgerrechtsbewegungen kann die mangelnde Sicherheit zur Gefahr werden, wenn Behörden mitlesen können.

- Auch andere Messenger verschlüsseln nicht zuverlässig und oft nicht generell – ein genauer Blick lohnt sich.

Hat der beliebte Messengerdienst Telegram Probleme mit der Sicherheit? Darauf deuten aktuelle Untersuchungen von Forschenden der ETH Zürich und des Royal Holloway College hin. Darin berichten diese von vier potenziellen Sicherheitslücken in der Verschlüsselung von Nachrichten. Telegram selbst sei informiert worden und habe die Lücken geschlossen, sagt Igors Stepanovs, der an der Studie beteiligt war und Teil der Applied Cryptography Group der ETH Zürich ist.

Wie sicher ist Telegram also? «Die Lücken waren theoretischer Natur», betont Stepanovs. Das bedeutet, dass kein realer Angriff stattgefunden hat und dass die Forschenden im Rahmen ihrer Untersuchungen auch nicht in der Lage waren, Nachrichten von Telegram-Nutzenden zu entschlüsseln oder gar abzufangen und mitzulesen. Dennoch hätten sich vier Schwachstellen gezeigt, die auf deutliche Schwächen der Verschlüsselung hinweisen.

Science-Check ✓

Studie: Four Attacks and a Proof for TelegramKommentarDies ist ein Kommentar der Autorin / des AutorsDie Forschenden haben anhand des Codes der Telegram Clients mögliche Lücken in der Verschlüsselung untersucht. Sie haben vier Sicherheitslücken gefunden, die allerdings theoretischer Natur sind. Diese Lücken wurden von Telegram geschlossen. Es ist unwahrscheinlich, dass ein realer Angreifer sie ausnutzen konnte. Dennoch liefern sie einen Hinweis auf ein nicht ganz sicheres Verschlüsselungsverfahren.Mehr Infos zu dieser Studie...Bei der ersten Lücke konnten die Forschenden nachweisen, dass ein Angreifer die Reihenfolge der Nachrichten verändern konnte, die eine Nutzerin erhielt. «Dieser Angriff funktioniert in der Praxis, allerdings ist das nicht notwendigerweise ein gefährlicher Angriff, wenn jemand die Reihenfolge meiner Nachrichten verändern kann», sagt Stepanovs. Dennoch sollte das nicht möglich sein, denn kombiniert mit anderen möglichen Schwachstellen könnte ein Angreifer sie eventuell real ausnutzen und möglicherweise die Verschlüsselung umgehen.

Keine automatische Verschlüsselung

Die zweite Sicherheitslücke, die die Forschenden identifiziert haben, ermöglichte es, bei zwei gesendeten Nachrichten eventuell erkennen zu können, welche von beiden verschlüsselt ist. Telegram verschlüsselt nämlich im Unterschied zu vielen anderen Messengern wie Whatsapp, Signal oder auch iMessages bei iPhones nicht automatisch: Nutzende müssen eine Ende-zu-Ende-Verschlüsselung aktivieren. «Wir konnten zwar keine Nachrichten entschlüsseln», sagt Stepanovs, «es ist aber trotzdem ein Problem, denn es sollte keinerlei Information nach aussen dringen.» Denn dies erhöhe die Wahrscheinlichkeit für erfolgreiche Angriffe.

«Telegram hat unter Kryptografen keinen besonders guten Ruf»Igors Stepanovs

Und auch die dritte potenzielle Lücke offenbart Informationen, die eigentlich nicht verfügbar sein sollten: Nämlich die Zeit, die es braucht, bis ein Telegram-Server auf eine eingehende Nachricht reagiert. «Es handelt sich um Millisekunden, aber die könnten genügen als letztes Puzzleteil für einen Angriff», sagt Stepanovs. Das erlaube Angreifern «im Prinzip», verschlüsselte Nachrichten teilweise wieder zu entschlüsseln. Doch: Dafür müsste ein Angreifer Millionen sorgfältig erstellter Nachrichten an einen Telegram-Kontakt senden und winzigste Unterschiede in der Zustelldauer der Antworten ermitteln. In der Praxis sei ein solcher Angriff aber unwahrscheinlich, so der Forscher.

Die vierte Schwachstelle ist laut Stepanovs die gefährlichste: Ein Angreifer kann sich theoretisch zwischen die Kommunikation des Servers und den Nutzer schleichen, wenn der geheime Schlüssel des Nutzers zwischen dem Server und dem Client, also der App auf dem Smartphone, ausgetauscht wird. «Er könnte also eventuell den Schlüssel auslesen und damit Nachrichten entschlüsseln», warnt Stepanovs. Zum Glück ist auch diese Angriffsmethode relativ schwer durchführbar, da der Angreifer dazu in Minuten Milliarden von Nachrichten an einen Telegram-Server schicken müsste.

Kritik am Telegram Messenger

Alles nicht so schlimm also? Das kommt auf die Perspektive an, betont Stepanovs. «Es geht hier durchaus um Menschenleben», sagt er und verweist auf Menschenrechtsgruppen überall auf der Welt, die Telegram verwenden. Er selbst habe sich für diese Forschung entschieden, weil viele Protestierende in Hongkong Telegram nutzten, um den Widerstand zu organisieren. Diese Menschen vertrauten darauf, dass Polizei und Geheimdienste ihre Nachrichten nicht mitlesen können. Besonders gefährlich sei, dass Gruppenchats in Telegram nie Ende-zu-Ende-verschlüsselt sind. «Das ist ein relativ neues Feature, das andere Messenger wie Signal anbieten, aber bei Telegram liegen Gruppennachrichten im Klartext auf dem Server.» Lediglich auf dem Weg zum Server sind sie verschlüsselt: Diese Form der Verschlüsselung heisst Transportverschlüsselung. Wenn sich also ein Spion Zugang zum Server verschafft, kann er alle Gruppenchats mitlesen, ebenso alle privaten Chats, die nicht aktiv die Verschlüsselung aktiviert haben.

_____________

Abonniere hier unseren Newsletter! ✉️

_____________

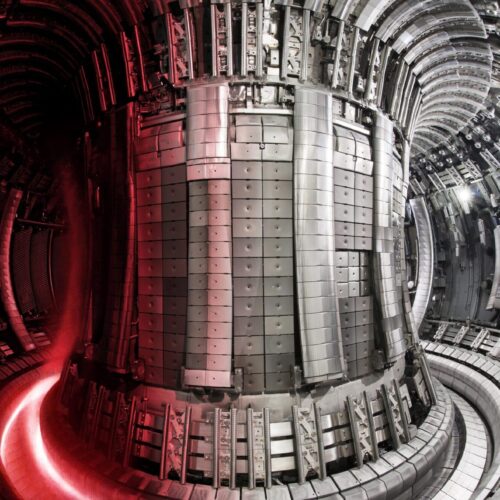

«Telegram hat unter Kryptografen keinen besonders guten Ruf», sagt Stepanovs. Der schlechte Ruf kommt unter anderem daher, dass Telegram keine etablierten Verschlüsselungsprotokolle verwendet – das Protokoll bestimmt in diesem Fall die Regeln und Abläufe, nach denen die Verschlüsselung durchgeführt wird. «Die meisten anderen Messenger verwenden das Protokoll von Signal», sagt Stepanovs. Beispielsweise Skype, Whatsapp, der Facebook Messenger und viele unbekanntere, kleinere Messenger mit Spezial-Zielgruppen. Solche Protokolle sind komplex, und es ist nicht einfach, sie komplett selbst zu entwickeln, ohne Fehler zu machen.

Igors Stepanovs.

Das Signal-Protokoll sei etabliert und in der akademischen Literatur immer wieder untersucht worden, betont Stepanovs. «Es ist gut geprüft und gilt als State of the art – das beste, was wir haben.» Telegram hingegen hat ein eigenes Verschlüsselungsprotokoll entworfen. Von daher gibt es ein generelles Misstrauen, denn aus Sicht von Kryptografen eröffnet dieses Vorgehen eine Quelle für Fehler. Einer der wenigen anderen Ausnahmen ist iMessage: Auch Apple verwendet ein eigenes Protokoll – und auch darin wurden bereits Sicherheitsprobleme gefunden: Forscher um Matthew Green von der Johns Hopkins University konnten 2016 unter bestimmten Umständen Nachrichten entschlüsseln. Und auch der Schweizer Messenger Threema nutzt nicht das Signal-Protokoll, sondern eine Eigenentwicklung. Über diese ist bislang jenseits der eigenen Angaben des Unternehmens wenig bekannt. Der Messenger gilt aber unter Fachleuten trotzdem als sehr sicher.

Kein Vertrauen in US-Anbieter

Wieso nutzt Telegram ein eigenes Verschlüsselungsprotokoll, wo es doch einfacher und vermutlich sicherer wäre, ebenfalls das von Signal zu übernehmen? Telegram-Gründer Pavel Durov erklärt immer wieder, dass er kein Vertrauen in US-amerikanische Software habe. Schliesslich stammt auch Signal aus den USA. Nach den Snowden-Enthüllungen habe er Probleme gehabt, «irgendjemandem in den USA zu trauen, insbesondere von der Regierung geförderten Kryprografie-Forschern», sagte er kürzlich im Rahmen einer Fragerunde mit Nutzern. Offenbar war er selbst bei einem USA-Aufenthalt vom FBI unter Druck gesetzt worden, Schwachstellen in die Telegram-Verschlüsselung einzubauen, damit Geheimdienste Nachrichten entschlüsseln können. Durov verweigerte dies, wie er auf Telegram schrieb. US-Bürger, die bei dortigen Messenger-Diensten arbeiteten, könnten sich hingegen kaum wehren gegen solche Ansinnen, schreibt Durov. Er selbst ist aufgrund der russischen Vorschriften, die ebenfalls einfordern, dass Behörden mitlesen können müssen, mit seinem Unternehmen nach Dubai ausgewandert. Sollten sich die Vorschriften dort ändern, sei das Unternehmen zudem bereit, jederzeit wieder umzuziehen, schreibt es in seinen FAQs.

In der Tat gibt es in den USA gesetzliche Vorgaben, die Unternehmen zwingen, Daten auf Anfrage an Behörden zu geben. Apple zum Beispiel geriet 2016 in einen Streit mit dem FBI. Die Behörde forderte Apple damals auf, das Handy eines Terroristen zu entsperren. Der Konzern weigerte sich mit dem Argument, keinen Zugriff auf den geheimen Schlüssel zu haben. Das FBI bezahlte schliesslich vermutlich ein Unternehmen, das das Telefon hackte. Signal hingegen hat angesichts der Verschlüsselung kaum Daten von Nutzerinnen und Nutzern. Im Falle von Anfragen von Behörden würden lediglich das Datum geteilt, an dem ein Account gestartet wurde, sowie das Datum und Uhrzeit, wann sich dieser zuletzt mit dem Server verbunden hat, teilt Signal mit.

Allerdings muss man sich bei Signal mit einer Telefonnummer registrieren, so dass es nicht möglich ist, den Dienst gänzlich anonym zu nutzen. Das ist anders beim Schweizer Messenger Threema, bei dem sich Nutzende lediglich mit einer zufälligen Buchstaben- und Zahlenfolge registrieren können. Zudem sind dessen Server in der Schweiz und unterliegen damit nicht dem Zugriff der US-Behörden.

Es gibt keine Garantie für die Sicherheit

Es sei allerdings wichtig zu wissen, dass es auch keine Garantie für die Sicherheit eines Messengers ist, wenn dieser das Signal-Protokoll nutzt, betont Stepanovs, «es ist ein guter Startpunkt, aber kein Allheilmittel.» So könnten Unternehmen noch immer Fehler machen bei der Implementierung – und da nicht alle ihren Code offenlegen, lässt sich das auch nur schwer überprüfen. Zudem ermöglichen nicht alle dieser Apps Ende-zu-Ende-Verschlüsselung als Standardeinstellung – wie eben Telegram das auch nicht tut.

Und es gibt darüber hinaus eine Kategorie von Daten, die für Behörden ebenso wie Werbeunternehmen interessant sind und die nicht durch die Verschlüsselung der Chats gesichert werden: sogenannte Metadaten. Darunter fällt alles jenseits des Inhalts der ausgetauschten Nachrichten. Whatsapp beispielsweise verschlüsselt die Kommunikation der Nutzerinnen und Nutzer zwar Ende-zu-Ende, erhebt aber eine Reihe von Metadaten, wie die Kontakte eines Nutzers im Adressbuch, Informationen darüber, wer, wann mit wem gechattet hat sowie Daten über das genutzte Smartphone. Whatsapp gibt diese auch an Instagram und Facebook weiter. Facebook wiederum sammelt Daten, wertet sie aus und verkauft diese an Werbeunternehmen – es ist Teil des Geschäftsmodells von Facebook und Whatsapp.

Aus den Metadaten ist viel über eine Person und ihre Kontakte zu erfahren, so dass sich Whatsapp nicht für vertrauliche Aktivitäten anbietet. Facebook und Whatsapp müssen diese Informationen, die aus den Metadaten hervorgehen, im Falle von Anfragen von US-Behörden an diese weitergeben. Telegram erhebt zwar ähnlich wie Signal weniger Meta-Daten und baut sein Geschäftsmodell auch nicht auf Daten auf. Doch Stepanovs machen die nun entdeckten Fehler in der Verschlüsselung misstrauisch. In dieser Gemengelage ist seine Entscheidung eindeutig. «Ich würde empfehlen, Signal zu verwenden.»